Das Internet der Sound

Überhaupt gewundert, was es wohl klingen würde, wenn die Computer miteinander sprechen könnten? Ja, wir haben ein Internet, die alle Maschinen in einem weiten und herrlichen globalen Netzwerk verbindet. Aber was ist, wenn sie wirklich gesprochen? Was passiert, wenn Computer kommunizieren könnte mit Klängen, die Menschen nicht hören können?

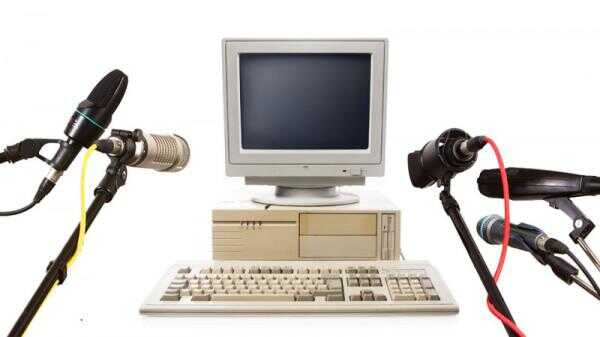

Es könnte funktionieren, wie eine sehr leistungsfähige Hundepfeife. Computer würden hochfrequente Töne über ihre Lautsprecher übertragen, die von anderen Computern Mikrofone abgeholt werden. Das Geräusch könnte umfassen so ziemlich jede Art von Informationen und bieten ein einzigartiges Maß an Sicherheit, weil Hacker in der Regel den Äther hack nicht. Ein solches Netz würde effektiv das Internet als massive Musikinstrument neu zu erfinden, die sich in Informationen anstelle von Melodien.

Ob Sie es glauben oder nicht, ist dies bereits vorhanden. Oder zumindest eine eingeschränkte Version davon vorhanden ist. Auf unterschiedlichen und unverwechselbaren Art und Weise, andere Menschen und Unternehmen geworden sound noch eine andere Methode zum Verschieben von Daten von einem Computer auf einen anderen – oder mehrere andere. Klang können Sie effektiv, um ein Netzwerk von Computern auf die gleiche Weise zu verbinden, dass wir jetzt Kabel und Wireless verwenden, um das Internet zu erstellen. Und Sie würden überrascht sein, was im Internet Sound möglich ist.

Software-as-Sound

Es ist schwer zu begreifen, was Innovatoren mit Computer und Sound heute ohne ein wenig historischen Kontext zu tun. Dafür fahren wir zurück nach 1985, ganze fünf Jahre bevor Tim Berners-Lee schrieb seinen Vorschlag für was das World Wide Web werden würde. An diesem Punkt in der Zeit waren Computer noch eine relativ seltene Neuheit verwendet meist von Geeks und Wissenschaftler. In Finnland wurden jedoch einige Möchtegern Hacker schon an zu basteln mit dieser seltsamen Maschinen.

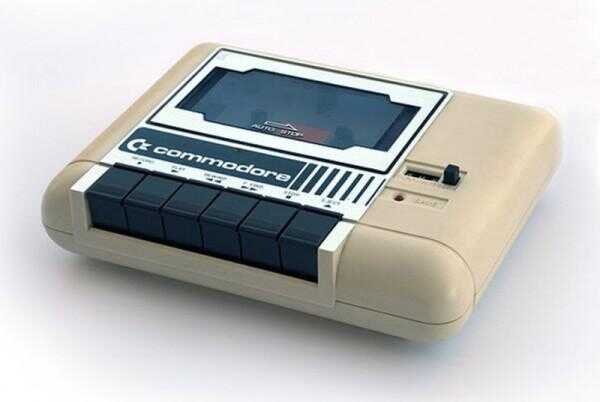

Kai R. Lehtonen war einer von ihnen. Er hatte auch eine Radiosendung produziert von der finnischen Rundfunkgesellschaft und eine wilde Idee. "Wenn Sie schrieb ein Stück Code in einem Computer, auf einem [Commodore] C-Kassette gespeichert nahm die Kassette heraus und hörte es mit einem gewöhnlichen Kassettenrecorder Sie Geräusche gehört," sagte Lehtonen Ars Technica ein paar Jahren. "Aber wie Klänge in einem anderen Band kopiert werden konnten und Geräusche über Radio übertragen werden könnte, dann warum sollte es nicht möglich sein, auch diese Klänge des Codes zu erhalten, mit einem C-Kassetten-Recorder aufnehmen und haben die aufgenommenen Klänge ihren Trick in einen anderen Computer tun?"

Stellt sich heraus, dass die Strategie funktioniert erstaunlich gut. So wurde es ein fester Bestandteil auf Lehtonen Radio-Show, Silikoni. Er würde Code in Form von einen summenden Ton ausgestrahlt, und Hörer würde zeichnen diese auf Kassetten, die sie in ihren eigenen Commodore-Computer gesteckt. Innerhalb von ein paar Jahren Silikoni Zuhörer wurde eine echte Programmierer-Gemeinschaft, sondern als bessere Maschinen auf den Markt kam, den Commodores fiel aus der Mode wie der coole Kassette Trick.

Allerdings war die Weichen für mehr Sound-basierte Computer Networking.

Sound als soziales Netzwerk

Schneller Vorlauf ein paar Dutzend Jahre und das echte Internet — den endlosen Strom von Einsen und Nullen auf der ganzen Welt fließen – übernommen hatte. Andere Möglichkeiten für Geräte mit einander zu kommunizieren war auch geboren worden. Bluetooth bedeutete, wir könnten bleiben blöd aussehende Hunks aus Kunststoff in unseren Ohren und telefonieren ohne unsere Hände zu benutzen. NFC-Technologie bedeutete, wir könnten unsere Telefone auf Sachen tippen und Dinge passieren würde. Was solls, gab es sogar pulsieren durch die Luft zu allen Zeiten in Form von WiFi Internet.

Alle diese neuen Funk-basierten Technologien haben aber ihre Grenzen. Beim verbinden oder koppeln Geräte manchmal erfordert komplizierte Reihe, und es ist manchmal schwer zu überprüfen, ob die Daten gehen genau es gehen soll. Dann gibt es natürlich die Hacker.

Mit Sound, bemerkenswert, löst viele dieser Probleme. Im Jahr 2012 ein Bündel von Informatikern aus London erstellt zwitschern, eine tote einfache app, Sie übertragen die Daten per Ton. Es ist viel, wie die alten finnischen-Sendungen aber besser Radio. Um Daten zu senden, Sie einfach öffnen Sie die app und jemand um Sie wer zum Empfangen der Daten um die app zu öffnen will. Wählen Sie ein Foto, schreiben Sie eine Nachricht oder senden Sie einen Link und eine große gelbe Taste. Das sendet ein zwei Sekunden lange "zwitschern", die jemand in Hörweite Zugang zu den Daten gibt. Jedes Chirp ist auch einzigartig für diese Transaktion, also es kann nicht gefälscht werden.

Chirp funktioniert mit mehr als nur Ton, aber. In gewisser Weise verwendet es Klang als ein Mittel zur Überprüfung, um sicherzustellen, dass Sie nicht Daten an jeden senden, der nicht in Ihrer unmittelbaren Nähe ist. Die Daten selbst werden aus der app in die Cloud gesendet, und die zwei-Sekunden-Chirp ist eigentlich nur ein Ton-basierten Code, der dem Empfänger sagt, wo die Daten zu finden. Diese Methode ist nicht für jede Anwendung sinnvoll, aber es ist ein guter Weg, um eine ad-hoc-, standortspezifische soziales Netzwerk zu schaffen. Andere apps wie Clinkle und SonicNotify verwendet ähnliche Sound-basierte Methoden, um Geld zu senden und anzeigen, bzw. ausrichten.

Sicherheit, der singt

Denkt man an etwas standortspezifische, müssen Sie nicht zu schwer zu erkennen, dass es ein offensichtlichen Sicherheitsgründen Winkel zu denken. Welchen besseren Weg, um sicherzustellen, dass jemand ist, wo sie sagen, sie sind als zu nennen ihren Namen? Wenn sie Sie nicht hören können, sind sie entweder taub oder liegend. Das gleiche gilt für Geräte.

So es Sinn macht, dass Menschen das Internet Sound nutzen würde, anderen Netzwerken eine Sicherheitsebene hinzu. Letztes Jahr sahen wir die direkte Anwendung des Konzeptes in Form einer App namens SlickLogin. Diese Überprüfungsmethode soll es einfacher und sicherer Websites anmelden. Während SlickLogin macht, ist die Verwendung von anderen Protokollen wie WiFi, Bluetooth und GPS, echtes Ass-bis-der-Ärmel, klingen.

Die Idee ist auffallend elegant. Wenn Sie eine Website, die SlickLogin verwendet besuchen, einfach tippen Sie auf die Schaltfläche anmelden und halten Sie das Telefon bis zu Ihrem Computer Lautsprecher. SlickLogin sendet eine einmalig erstellte, Ultraschall Geräusch, das Ihr Gerät Mikrofon aufnimmt und überprüft. Ihr Telefon wird wissen, dass Sie versuchen, in die Website, und dann du in bist SlickLogin lassen. Der gesamte Prozess dauert buchstäblich eine Sekunde.

Es ist sicherer, als es sich anhört. Wie zwitschern müssen Sie in der Nähe der Maschine für Ihr Gerät auch den Ton, was bedeutet, dass es eine physische Präsenz erforderlich. Es ist auch unmöglich, aufzeichnen, den Klang und das Spiel später wieder mit einem anderen Gerät, da jeder Ton erzeugt wird, speziell für diesen Moment. Es ist auch speziell für Ihr Gerät, so dass Sie es wirklich fälschen können nicht. Es ist auch beruhigend, dass die Gründer der SlickLogin Sicherheit für die israelischen Verteidigungskräfte behandelt, bevor sie in der Startup-Welt sprang. So wissen sie wahrscheinlich, was sie tun.

Hacker, die Zischen

Aber weißt du, wer weiß, was sie tun? Hacker. Die Idee des Sound-basierte Netzwerke gewachsen ist, hat sich die Gefahr von hacking Sound-basierte. Schließlich wenn Sound für gut verwendet werden kann, kann es auch zum Bösen verwendet werden.

Vor ein paar Monaten angekündigt, ein Team von Informatikern eine beunruhigende Leistung. Malware, die auf Schallwellen durch die Luft reisen konnten, hatten sie erstellt. Die deutschen Wissenschaftler beschrieben die Idee, Ars Technica in erschreckend Begriffen:

In unserem Artikel beschreiben wir, wie das komplette Konzept der Luftspalte, veraltet angesehen werden kann, wie häufig erhältlich Notebooks über die internen Lautsprecher und Mikrofone und sogar Form eine verdeckte akustische Mesh-Netzwerk kommunizieren können. Über dieses verdeckte Netzwerk können Reiseinformationen über mehrere Hops infizierten Nodes, völlig isoliert Computersysteme und Netzwerke (z.B. Internet) miteinander verbinden.

Die Methode soll ermöglichen bösartige Maschinen an andere Computer im Umkreis von 65-Fuß mit unhörbaren Sounds zu infizieren, die in der Lage, zur Übertragung von Informationen so genau wie Tastenanschläge und Passwörter sind.

Es ist möglich, aber es ist nicht ganz so vernichtend wie es sich anhört. Wie jeder wahre Wissenschaftler Ihnen sagen wird, funktioniert was im Labor funktioniert nicht in der realen Welt immer. Nachdem die deutschen ihre Papier auf dem Ultraschall Malware veröffentlicht, sagte Sicherheitsexperten Gizmodo, dass die Opfer-Computer bereits mit irgendeiner Art von Malware für die Methode funktioniert infiziert sein müssten. Dann muss natürlich die Hacker in der Nähe von Computer des Opfers.

Aber die Idee bleibt. Wie die Wissenschaftler sagte, hat Klang die Fähigkeit die Schaffung eines "verdeckte", die eine Verbindung herstellen können "völlig isoliert, EDV-Systemen und Netzwerken." Dieses Internet Sound ermöglicht es uns zurück zum analogen Mitteln, Verzicht auf den notwendigen Komplikationen der digitalen Kommunikation und den Betrieb eines der natürlichsten und alten altmodischen Verfahren. Es ermöglicht es Computern, die miteinander sprechen, zum guten oder zum Bösen.

In Zukunft könnten Sie sich vorstellen, wie Netzwerke weiterhin entwickeln. Wie Technologie verbessert und entwickeln wir neue Protokolle für unsere Geräte miteinander verbinden, sind wir sicherlich Komplikationen auftreten. Das ist umso wichtiger, auf analogen Mitteln wie Ton zu achten. Es mag ein wenig seltsam, und es wird gewiss nicht, LWL-Kabel jederzeit bald zu ersetzen. Aber es funktioniert.