"Trident ist alte Technik": die schöne neue Welt der Cyber-Kriegsführung

Vergessen Sie Debatten über Großbritanniens nukleare Abschreckung. Neuer Technologie bedeutet, dass ein Land in die Knie mit dem Klicken einer Maus gebracht werden kann

Der Marinestützpunkt in La Spezia im Norden Italiens liegt in einem fortgeschrittenen Stadium des Zerfalls. Die grand Mussolini-Ära Kasernen sind Fensterläden; das Unkraut gewann ihren Kampf mit dem Beton vor einiger Zeit. Aber inmitten der bröckelnden Mauerwerk ist ein unpassend gepflegte kleine Gebäude, hinter einer Reihe von Flaggen, mit elegant ausgestattete Security-Männer hinter den Glastüren beschattet. Dies ist der Nato Zentrum für Maritime Forschung und Experimente (CMRE). Als ein Schlachtschiff bereitet nach dem anderen aus was von der italienischen Marine bleibt entfernt wurde, und die Basis gewickelt, Zentrum für eine neue Art von marinen Kriegsführung unter den Trümmern des alten.

In einer Reihe von Werkstätten entlang des Kais basteln Techniker auf die Innereien der nächsten Generation von Marinewaffen. Sie können sehen aus wie große leuchtend gelbe Torpedos, aber sie sind in der Tat Unterwasser Drohnen, in der Lage sein remote gesteuert auf der Oberfläche und autonomen Maßnahmen in der Tiefe. Mehrere können Monate, schließlich seit Jahren unter Wasser bleiben nur auftauchen, um eine Begegnung mit einem feindlichen u-Boot zu melden.

Die CMRE in La Spezia ist nicht allein in diesem Bereich. Es ist weitaus größere, besser finanzierte – und viel geheimnisvolle-Kollegen in den USA, Russland und China. Aber die Techniker hier darauf bestehen, dass sie auf dem Stand der Technik arbeiten.

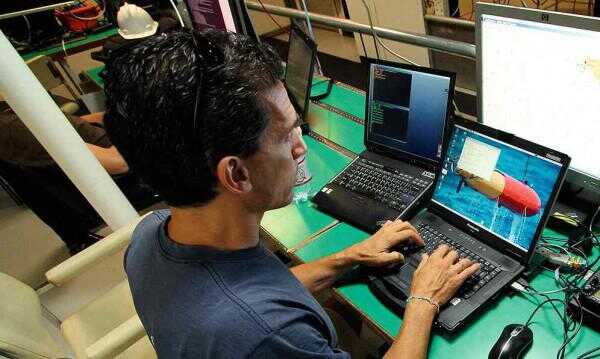

Marco, ein drahtiger Italienisch-amerikanische in Jeans und einem weißen T-shirt (er kann nicht seinen Nachnamen geben Sie aus Sicherheitsgründen), arbeitete bei einem US-Navy-Robotik-Workshop in Connecticut als er nach La Spezia abgeordnet wurde. Er hatte nie von CMRE gehört und war erstaunt, was er vorfand. In ihrer laid-back, mediterrane Art und Weise haben die kleinen gemischte Team von Spezialisten an der ligurischen Küste zwischen Genua und Pisa einige markante Fortschritte gemacht. "Niemand wusste, was hier vorging. Sie waren sehr ruhig darüber", sagt Marco. "Weil es kleiner ist, mit einer festen Gruppe von Menschen aus dem ganzen Nato, es gibt weit weniger Bürokratie."

Marco arbeitet auf einem teilweise zerlegt Roboter auf einen Bock, die Innereien auf einer Bank in einer Reihe angelegt: motor, on-Board-Computer und Sonar-Ausrüstung. Das Basismodell erfolgt durch Florida Atlantic University für Forschung und Öl-Rigs; Marco und sein Team diese auseinander nehmen und verbessern, indem Sie ihnen neue Propeller und Batterien, mit denen sie für unter Wasser bleiben länger und einem elektronischen Gehirn, die ihnen ermöglichen, in tiefem Wasser für u-Boote zu jagen.

Seit einem halben Jahrhundert große Raketen-u-Boote, bekannt als Boomer, wohl die entscheidende Waffensysteme in der modernen Kriegsführung – die Königin auf dem strategischen Schachbrett – wegen ihrer Fähigkeit ungesehen bleiben, bis der kritische Moment, Entfesselung enorme Zerstörungskraft ohne Vorwarnung gewesen. Jetzt ist dieser beherrschende Stellung bedroht. Ein u-Boot aus ein paar geräuschvoll offensichtlich Schiffe und Flugzeuge verstecken kann, aber es ist schwieriger, von einem Schwarm von kleinen, praktisch nicht nachweisbar Drohnen zu verstecken. Die Roboter entwickelt hier können potenziell billig und entbehrlich und in der Lage, in großer Zahl, um die weiten des Meeres Decken bereitgestellt wird erfolgen. Einmal voll entwickelt ist, könnte sie das Gleichgewicht der Kräfte unter den Wellen – kippen, soviel Luft Drohnen bereits im Himmel tun. Es ist unklar, wie weit andere Länder mit Unterwasser Drohne Technologie haben; Es ist bekannt, dass die russische Marine intensiv daran arbeiten wird.

Die Auswirkungen dieser Fortschritte sind für alle Militärmächte weitreichende, aber keiner mehr, als das Vereinigte Königreich, die abhängig von der Unsichtbarkeit und Stealth von u-Booten für die Trident Atomraketen. Die Regierung ist bei der Platzierung ein £31bn Glücksspiel, die seine u-Boote für die absehbare Zukunft – eine Wette unsichtbar bleiben werden, die könnte sein Spaltung die Labour Party, aber wenig außerhalb diskutiert wird. Doch diese Entwicklungen die Debatte drastisch verändern könnte: ob eine unabhängige britische nukleare Abschreckung ist gut, schlecht oder notwendig, ob Trident auch eine abschreckende Wirkung auf lange Sicht funktionieren würde.

***

Schwebt vor allem dies ist wohl die größte Bedrohung – Cyber-Krieg: die große Wild-Card, die die Welt zu verwandeln, kann das fortschrittlichste Technologie gegen sich selbst mit ein paar gut platzierte Codezeilen.

In einem Hotel in der estnischen Hauptstadt Tallinn, 400 Soldaten und Zivilisten sind Teilnahme an Nato größte jemals Cyber Kriegsspiel, Schilde gesperrt. An den Taxiständen von Computerbildschirmen durchsetzt junge Männer mit Crew Cuts in Tarnung Strapazen Sit mit Teams von männlichen und weiblichen Hacker in grünen und gelben T-shirts, die meisten in ihren frühen 20er Jahren, viele mit Piercings und Tattoos.

In einem separaten Konferenzraum ein Team von Hackern in roten T-shirts Weg abgesondert sind. Sie haben die neuesten Cyberwaffen im Umlauf auf dem Darknet recherchiert und werfen sie bei konkurrierenden Teams Teilnahme hier und aus der Ferne, aus verschiedenen Nato Kapitellen und Basen. Sagt Oberst Artur Suzik, der estnischen Armeeoffizier, der das Spiel der Gastgeber, ist soll "diese Menschen unter Stress zu setzen".

Estland die Bedeutung der Cyberverteidigung gelernt die härteste Art und Weise. Im Jahr 2007 wurde das Ziel der ersten konzertierte Staat auf Cyber-Attacke, wenn Moskau beschlossen, der kleine ehemaligen Sowjetrepublik zeigen, dass es noch Schatten Russlands war. Der Angriff entfaltet im späten April und Anfang Mai. Die Server der Banken des Landes wurden gehackt, zwingen, schließen Sie alle, aber wesentlichen Operationen und verschieben auf Proxy-Servern in Litauen. Ohne dass ein Schuss abgefeuert wurde die gesamte finanzielle Infrastruktur eines Landes ins Exil gezwungen.

Zur gleichen Zeit received Masse Textnachrichten von einer anonymen Quelle Estlands russischsprachige Minderheit, sagen sie zu einem bestimmten Zeitpunkt des Tages sehr langsam durch die Innenstadt fahren. Die Treiber in Bewegung, so technisch kein Verbrechen begangen wurde, aber es brachte Tallinn praktisch zum Stillstand gehalten. Dann die Telefonnummern der lebenswichtigen Behördendienste, die alle läutete gleichzeitig, nonstop, wie sie durch Roboter Aufrufe überschwemmt wurden.

Es war eine erschreckende frühe Anzeige der Anfälligkeit moderner Gesellschaften für diese neue Form der Aggression. Es war auch ein Beispiel dafür, was jetzt als hybriden Kriegsführung bekannt geworden ist, die Trennlinie zwischen Krieg und Frieden verschwommen ist, und Kriegshandlungen sind eingehüllt in Mehrdeutigkeit und Abstreitbarkeit. Seit 2007 ist ein stetige Tropf-Tropf der kleinen bohrenden Angriffe auf Estland, weiterhin auf einem niedrigen genug Intensität um ins tägliche Leben aufgenommen werden. "Es ist eine ständige Geräuschkulisse", sagt Hillar Aarelaid, der Chef der estnischen Cyber Verteidigung im Jahr 2007 war. "Es ist wie am Meer und die Wellen zu hören."

Im Vorgriff auf die nächste große Angriff Nato Cooperative Cyber Defence Centre of Excellence eingerichtet wurde, in Tallinn, und Verbindungen zwischen dem militärischen und zivilen Infrastruktur etabliert. Die meisten estnischen Computerexperten und Hacker, die derzeit in diesem Hotel Ballsaal sitzen wäre aufgerufen in einer Krise.

Wenn der 2007 Vorfall destabilisiert wurde, scheint es nun so rudimentär als Zeppelin-Angriff. Die Waffen zur Verfügung, um Hacker heute sind weitaus komplexer und kraftvoll, bedrohlichen sogar die am stärksten bewachten Netze. Die Schilde gesperrt-Übung in Tallinn soll erwarten der nächsten Angriff könnte folgendermaßen aussehen: ein komplexes Szenario, in dem einem imaginären Land, Berylia, die sehr wie Estland aussieht, unter einen Überraschungsangriff von beiden strategisch kommt, platziert Sprengstoff und ein eskalierenden Cyber-Angriff auf seinen empfindlichsten Industrie, eine Drohne Hersteller konzentriert. Die Angreifer sind anonym, doch scheinen, zu erbitterten Rivalen und zum nächsten, Crimsonia, einen imaginären Staat, das Putins Russland ähnelt der Berylia zu arbeiten.

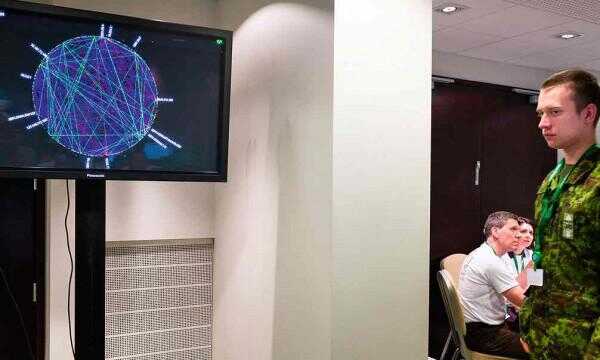

In einer Ecke des Ballsaals zeigt eine Bank von großen Bildschirmen, wie das Spiel entfaltet sich, eine grafische Darstellung der wie eine kabelgebundene Gesellschaft aussieht, wenn es beginnt zu brechen angesichts einer gut organisierten Cyber offensive. Innerhalb von wenigen Stunden hat Berylia Kontrolle über seine Drohnen verloren. Ihre Flugbahnen können driften um eine Karte der nördlichen Hemisphäre auf einem Bildschirm an der Wand gesehen werden. Auf einem anderen Bildschirm ordnet was aussieht wie ein großer Ball aus bunten elektronische Wolle ständig sich selbst. Jeder farbige Strang repräsentiert eine neue Computerverbindung gemacht; Es ist ein schimmerndes Bild des Schlachtfeldes, zeigen die ständig wechselnden Muster des Angriffs.

Ein Cyber-Security-Team vom Nato-Hauptquartier in Belgien schließlich, mit der sichersten Systeme gebaut und umgebaut ihnen schnellste gewinnt. Was wir gesehen haben, in diesem Saal ist was Kriegsführung in Zukunft aussehen wird, erzählt Aarelaid, durch eine Reihe von Tabellen bietet eine breite Palette von koffeinhaltigen Getränken zu die Hackern wach zu halten und am Rand stehen. "Der Arabische Frühling begann im Internet." Dies ist die neue Realität. Alles werden von nun an begleitet von Cyber [Kriegsführung] oder durch Cyber ausgelöst."

***

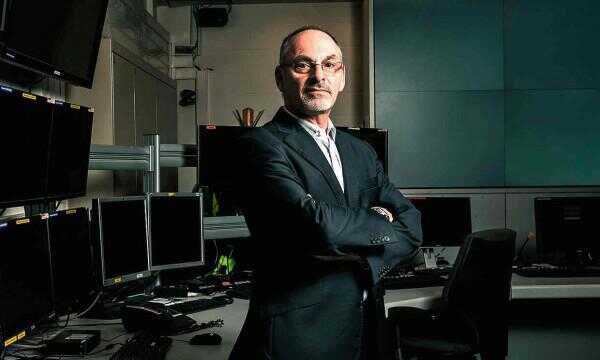

Operationen Raum auf dem Nato-Kommando ist Verbindung in Mons, Belgien, einer anderen Bank von Bildschirmen, diesmal nahe Konstante reale Angriffe in Form von roten Linien von Daten darstellt. Ian West, Leiter der Cyber-Sicherheit im Nato Kommunikation und Informations-Agentur setzt den Erfolg seines Teams bei der Ausübung der Schilde gesperrt bis auf die hier gewonnenen Erfahrungen. "Jeden Tag, wir operative, erleben Angriffe und Verteidigung gegen sie", sagt der ehemalige RAF-Offizier.

Wests Agentur meldet sich verdächtige Ereignisse pro Woche ca. 200m. Viele von denen von Filter automatisch entsorgt werden, sondern dass noch Blätter 250-350 schweren Fällen jede Woche gegen Nato HQ und Basen auf der ganzen Welt, jeder von ihnen Eingreifen aus der 200-köpfigen multinationale Gruppe von Sicherheitsexperten und Programmierer, die hier versammelt. Es gibt viele weitere Angriffe auf die nationale Infrastruktur der Mitgliedstaaten.

West ist ein begeisterter Sammler von napoleonische Erinnerungsstücke und seinem Büro beherbergt Muskete Kugeln, Tunika Knöpfe und Hut Abzeichen aus dem nahe gelegenen Schlachtfeld bei Waterloo geborgen. Doch ist die Form der Kriegsführung, die er verfolgt weiter von diesen Reliquien als Napoleon von Schwertern und Speeren der Eisenzeit war. "Das ist weitgehend eine unsichtbare Krieg", sagt er. "Wir sprechen über verschiedene Kriege, die in der Zukunft stattfinden könnte – Cyber-Angriffe sind etwas, was wir jetzt behandeln. Menschen hören nur, wenn etwas Großes geschieht, aber es ist wegen dieses Team und andere, wie es in anderen Ländern, dass große Dinge nicht passieren die ganze Zeit."

In der Kommandozentrale zeigen die roten Linien der Natur, Lage und Persistenz von jedem Angriff. Eine Reihe von Algorithmen hat die Fehlalarme und unbedeutend Versuche eliminiert. Scannen der Rest, durchsehen Sicherheitsexperten die Codezeilen auf Muster und Schwachstellen im System. "Wenn jemand an deine Tür, klopft Sie denken,"Das ist ärgerlich"," sagt einer der Analysten im Dienst. "Wenn sie 10 mal klopfen, dann warten Sie für den Kerl, wieder zu sehen, was er tut."

Gerade jetzt, die größte Einschränkung für die Fähigkeit der Nato, sich gegen Angriffe zu verteidigen ist die Knappheit des Security-Spezialisten. Die russischen und chinesischen Sicherheit Betriebe sind dafür bekannt, Netzwerke von Hackern eingepfercht haben. In China wurde die mittlerweile berüchtigten Einheit 61398 von Befreiung-Armee der Leute entdeckt, im Jahr 2013 auf eine nahezu konstante Cyber-Offensive gegen westliche Unternehmen und Regierungen seit sieben Jahren von einem 12-geschossige Gebäude in Shanghai ausgeführt wurden; die Offensive beteiligt Tausende von englischsprachigen Hacker. Ein Masse vernetzter Angriff auf Nato-Infrastruktur von China vor zwei Jahren wird geglaubt, um die Arbeit der gleichen Einheit gewesen; vor kurzem gab es ständige Angriffe auf Nato von Hacktivisten Gruppen wie CyberBerkut, russische Intervention in der Ostukraine sichern.

"Viele Menschen Hacktivisten als 16 jährige Jugendliche sitzen in ihrem Schlafzimmer vorstellen," West sagt, "und natürlich gibt es viele so. "Aber wenn Sie genug von ihnen setzen Sie zusammen und unter der Kontrolle von ein paar Menschen, die wissen was sie tun, können sie eine gewaltige Armee werden."

***

Bob ist ein Ex-Hacker in seinen späten 20ern mit "Nahöstlichen Wurzeln" und lebt in London. Dies ist so viel, wie er mich über seine Herkunft sagen wird, da Bob (nicht sein richtiger Name) nicht will seine Identität enthüllt und wird nur sprechen Sie mit mir über das Telefon von einem unbekannten Ort. Ein Nato-Rekrut ist Bob in seinen eigenen Worten, "von der dunklen Seite".

"Als ich in meiner Jugend war, war ich Spiele knacken und brechen in Websites", sagt er. "Ich war gut in Programmierung und ich begann mich zu Fragen wie erstelle ich eine Website, die tun, was Sie wollte, es zu tun." Gab es ein bestimmter Unternehmen, Spiele Zonen und Gewinner erhalten sechs Monate Versorgung ihrer Produkte. Ich war gelangweilt und herumspielen, und ich habe einen Fehler im Spiel. Ich gab den Namen und die Adresse eines Nachbarn, und ein paar Tage später sah ich sie ihn sechs Monate Baby Nahrung liefern."

Hacking wurde schließlich so einfach, dass es nicht mehr Spaß; Er fand auch, dass "die ethische Seite eine garantierte Gehalt jeden Monat, das ist schön hat". Ersten Bob hat Sicherheitsarbeit für Banken, erkennen Schwachstellen; dann, im Jahr 2006 ein Freund erzählte ihm von einer Nato-Posten.

Als Bündnis kann die Nato nur Verteidigung spielen. Es kann erfahrene Hacker zur Bewertung seiner Systeme Schwachstellen, aber nur wenn sie haben einen anerkannten Kurs durchgemacht und verdient die unwahrscheinlich klingende Qualifikation "Certified ethical Hacker" mieten.

Als Bob Nato beitraten, er hat ein Interview über das Telefon und zog nach Mons, wo er "red Team" Übungen gegen Allianz Abwehr leitete mit der neuesten Hacks übergeben wird rund um die unterirdischen Foren. "Es war nie Nine to Five", sagt er. "Ich war 20 Stunden am Tag, online Foren zu sehen, was Menschen tun und was sind die neuen Bedrohungen zu betrachten. Ich arbeitete mit enger Incident-Response, herauszufinden, Angriffe und lernen, wie Seiten kompromittiert wurde. Es kommt auf die Technik und Instinkte. Sie müssen jemanden finden, der kann befassen sich mit einem Vorfall unter Druck, und nicht paranoid und blockieren den Zugang zu normalen Menschen. Das Problem mit den meisten Industrie und Behörden ist, dass sie nicht mit der Hacker arbeiten. Sie brauchen ihre Fähigkeiten aber nicht ihre eigenen Jungs Vertrauen. "sie haben Angst vor ihnen."

Estlands Erfahrungen von 2007, die Großbritannien richten Sie eine gemeinsame Cyber-Reserve-Einheit im Jahr 2013 soll die rekrutieren Hunderte von Hackern als Reservisten, unabhängig davon, ob sie von hacking Straftaten verurteilt worden sind. Ziel ist es, das britische Militär Fähigkeit, stärken die Abwehrkräfte, Identifizierung von potenziellen "Falltüren" zu schärfen. Das Gerät werden zum ersten Mal bei Cyberangriff beteiligt auch nachdem die Regierung, die Bereitschaft angegeben, gegen Eindringlinge zurück zu schlagen oder sogar vorbeugende Maßnahmen ergreifen, beeinträchtigen die Netze von Terrorgruppen wie islamischer Staat verwendet.

Im vergangenen Jahr wurde eine neue Einheit gebildet, um psychologische Operationen der Armee weiter zu aktualisieren. 77. Brigade orientiert sich an der berühmten Chindits, zweiten Weltkrieg Kommandos, die hinter den feindlichen Linien in Birma zu gewinnen "Herz und Verstand" betrieben. Der kommandierende Offizier, Brigadier Alastair Aitken, will in kreative Figuren aus der Kunst, über den Bau von Erzählungen, mit dem Ziel der Bekämpfung von Dschihad-Rekrutierung und Radikalisierung online kennen. Nutzung von social Media, es wurde die "Facebook-Brigade" genannt, aber es ist unklar, wie unterschiedlich es von traditionellen militärischen Propaganda sein wird. "Ich glaube nicht, dass die Armee ihren Kopf ganz auf diesem neuen Schlachtfeld bekommen haben", sagt eine militärische Quelle. "Das Ausmaß der was getan werden muss und was es zu ändern ist weit über die 77th gemeint ist, zu tun."

Im Zuge der Kritik, dass Großbritanniens Cyber Befestigungen nicht ausreichen kündigte George Osborne im November, dass die Regierung würde fast 2 Mrd. £ für Cyberverteidigung ausgeben und ein nationales Cyber-Zentrum unter der Leitung von GCHQ. Sowie Datenerfassung, Massenüberwachung und Überwachung terroristische Bedrohungen ist das Vereinigte Königreich bereit, offensive Operationen durchzuführen. Beamte sagen, dazu zählen könnte zum Beispiel infizieren und feindliche Computer trennen oder erstellen "realen Welt Auswirkungen" durch gezielte EDV-Systeme, dass Kontrolle zivile Infrastruktur – das Stromnetz.

Unterdessen die Landesverteidigung Debatte konzentriert sich weiterhin auf Trident. Nach ehemaligen Verteidigungsminister Des Browne hat Großbritannien noch nicht einmal begonnen, eine umfassende Bewertung ihrer Verletzlichkeit zu machen. "Wenn es um unsere strategischen Sicherheit geht, scheint es, dass wir bereit sind, die Farm setzen Sie auf eine nicht nachweisbar und sicherlich zuverlässige bewaffnete Atom-u-Boot zu allen Zeiten," sagt Browne, jetzt stellvertretender Vorsitzender der Nuclear Threat Initiative, eine arme Kontrollgruppe eintreten. Er argumentiert, dass die Trident Wirksamkeit keine mehr als Selbstverständlichkeit betrachtet werden kann. "Cyber-Angriffe sind bereits in der Lage, die Zuverlässigkeit unserer nuklearen Befehl, Steuerung und Kommunikation zu untergraben", sagt er. "Nicht mehr können wir garantieren, dass die Waffen so wie wir sie tun, wenn wir für sie erreichen entwickelt."

Kritiker verweisen insbesondere auf der Royal Navy Entscheidung, eine Variante von Windows XP als Betriebssystem auf seine Rakete-tragenden Vanguard-Klasse u-Boote zu installieren. Es war billiger als die Alternativen, aber Windows für u-Boote, wie es genannt wird, ist auch anfälliger für Malware, wie es serienmäßig kommt. Dies bedeutet auch, gibt es weitere Bugs im Umlauf, die es beeinflussen könnten, und jedes Mal, wenn ein u-Boot kommt zum Hafen und bekommt einen Software-Patch, es ist neu anfällig.

Das Verteidigungsministerium betont aber, dass Trident "sicher und geschützt bleibt. U-Boote operieren in Isolation von Design, und dies trägt zu ihrer Widerstandsfähigkeit. Wir nehmen unsere Verantwortung zu pflegen eine glaubwürdige nukleare Abschreckung sehr ernst und die Fähigkeit unserer u-Boote, deren operative Wirksamkeit, auch gegen Bedrohungen von Cyber und unbemannte Fahrzeuge kontinuierlich zu bewerten."

Peter Roberts, ein ehemaliger Offizier der Royal Navy jetzt bei Royal United Services Institute, sagt mir, dass britische Techniker die möglichen Software-Schwachstellen bewusst sind und haben besondere Schutzmaßnahmen eingeleitet. Er sagt, dass Prognosen der Untergang des u-Bootes als stealth Waffe verfrüht sind.

"Keiner dieser Anti-u-Boot-Technologie vervollkommnet worden ist", sagt er. "Und was Sie nicht tun mit Drohnen können sie zusammenarbeiten, wegen der Probleme der Kommunikation unter Wasser zu bekommen. Ich sehe einen Durchbruch in den nächsten 15 Jahren, und du wirst nie das ganze Meer sehen. Wir sprechen über eine Wasserlandschaft, die zwei Drittel der Erdoberfläche abdeckt. Dies ist keine Nadel im Heuhaufen. "Es ist weit darüber hinaus."

***

In La Spezia arbeiten die Techniker an diesen aktuellen Beschränkungen zu überwinden. Eine autonome Roboter unter dem Meer über einen längeren Zeitraum aufrecht zu erhalten ist, aber das ist in der Nähe von geknackt wird, mit Kombinationen von solar und Strom eine Drohne Abstieg durchs Wasser. Das nächste große Thema werden immer die Drohnen zu "sehen" und kommunizieren über die Ozeane. Experimente sind im Gange in Laser-basierten Techniken für die Suche nach Objekten unter Wasser; vorerst, verwenden Sie die Zitrone-farbige Roboter in La Spezia Sonar wie ihre bemannten Vorläufer.

In "blue Water", das offene Meer, ist eine Herausforderung, aber Kevin LePage, der amerikanische leitender Wissenschaftler am CMRE, glaubt, dass es nur eine Frage der Zeit ist. "Ich denke, sie im blauen Wasser verwendet werden. Die Technologie ist vollständig anwendbar."

Sein portugiesischer Kollege, Emanuel Coelho, fügt hinzu, dass die Funktionen des Anti-u-Boot-Drohnen durch Intelligenz noch verstärkt werden. Große u-Boote können in Küstengewässer abgeholt und dann nach Relais von Flugzeugen und Drohnen verfolgt. "U-Boot-Kräfte sehr nervös sind," sagt Coelho, "weil sie nie wissen, wann sie erkannt werden oder nicht."

Die erneuerte Trident Abschreckung ist nicht im Service bis die frühen 2030s zu sein. Bis dahin sind die Ozeane fast sicher von vielen rivalisierenden Mächten, mit weit mehr Funktionen als die sind erprobt in La Spezia mit Anti-u-Boot-Drohnen schwärmen werden. "Trident alte Technologie ist", sagt Paul Ingram, geschäftsführender Direktor des British American Security Informationen Council, mit Sitz in London und Washington DC. "Die u-Boote sind groß, sie sind teuer, mit sehr langen Lieferzeiten. Der Technologie der Jagd werden ihnen werden 30 oder 40 Generationen durch die Zeit, die sie das Wasser schlagen."

Er glaubt, dass die Unsicherheiten über Trident nur ein Teil einer viel größeren Revolution, in denen Giganten wie Raketen-u-Boote und Flugzeugträger überholt sein werden. In dieser neuen Welt wird Technologie weitgehend in den zivilen Sektor entwickelt, wo das Innovationstempo ist schnell und für kleine Nationen sowie terroristische Gruppen verfügbar sein könnte. Das heißt, könnte Geschichte auf der Seite des Schwarms.