Wie die iCloud "Hack" hält iOS Geräte als Geisel

Bist du ein Aussie mit einem iPhone, gibt es eine Chance, dass, die Sie mitten in der Nacht durch eine erschreckende Nachricht geweckt worden habe.

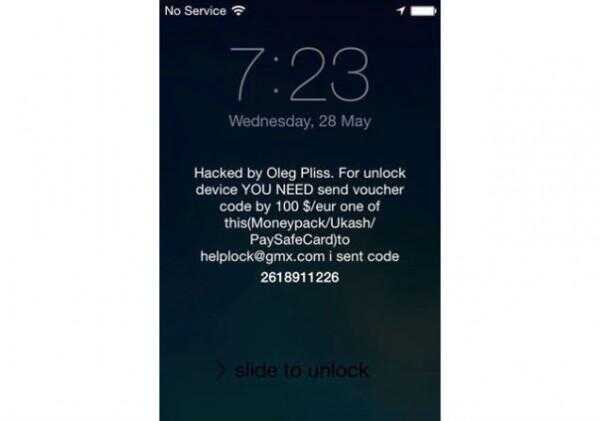

Oh Boy. Was wir suchen ist ein iPhone, das aus der Ferne durch "Oleg Pliss" gesperrt ist. Was wir suchen ist eine moderne Inkarnation der Ransomware ausgeführt, über Apples iCloud und Auswirkungen auf Geräte, die mit der Funktion "Mein iPhone suchen". Perplexingly, dies ist vor allem Auswirkungen auf Aussie iCloud Nutzer und bisher gibt es keine klaren Grund, vielmehr haben wir 23 Seiten der gemeldeten Hacks und allgemeine Spekulationen auf der Apple-Support-Community-Website.

Ich habe gesprochen, ein paar Leute über dieses in den letzten paar Tagen an dieser Attacke so dachte ich, ich würde sammeln einige Informationen über wie es funktioniert, was wir wissen und was die möglichen Quellen des Angriffs sein können.

Laut Apple Beratung ist hier wie ein verlorenes Handy zu behandeln:

Wenn Ihr Gerät verloren geht, legen Sie es sofort im Modus "verloren". Geben Sie einen vierstelligen Code um zu verhindern, dass jemand Zugriff auf Ihre persönlichen Informationen.

Sobald Sie es gesperrt haben, so dass niemand darauf zugreifen kann, sollten Sie es eine Nachricht senden:

Und das war's. Die ehrliche Person, die findet, dass Ihr Telefon nicht auf Ihre Daten zugreifen kann müssen, eine nette kleine Nachricht und ein Mittel zur Kontaktaufnahme mit Ihnen und nur damit sie wissen, dass es, gesuchte du bittest um schmettern, ein schönes lautes Geräusch (ja, das noch funktioniert, wenn das Telefon stumm geschaltet ist).

Bist du ein Angreifer mit Zugriff auf jemandes iCloud, können Sie genau das gleiche tun, das bringt uns zu der vorliegenden Serie von Angriffen.

Wie die Angriffe ausgeführt werden

Die Beweise im Moment deuten darauf hin, dass der Angreifer einfach den obigen Vorgang Völker Geräte aus der Ferne sperren und dann fordern Bargeld gegen ihn entsperren des Geräts verwendet wird. (Natürlich angesichts des Opfers Gerät ist jetzt gesperrt, vermutlich der Angreifer müsste ihnen ein fremdes Gerät verwenden, um Zahlung zu senden.)

Lassen Sie mich durch den Angriff von Anfang bis Ende mit meine primäre Telefon als des Angreifers (ein iPhone 5) gehen und mein backup Handy (iPhone 4) kann die Opfer sein. Das ganze kann auch mehr anspruchsvolle und automatisiert als dieses, aber hier ist, wie man den Prozess mithilfe der Funktion bestimmt von iCloud zu reproduzieren und mein iPhone zu finden:

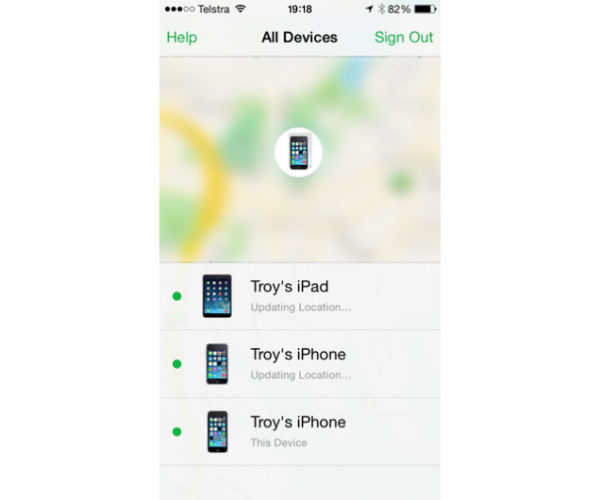

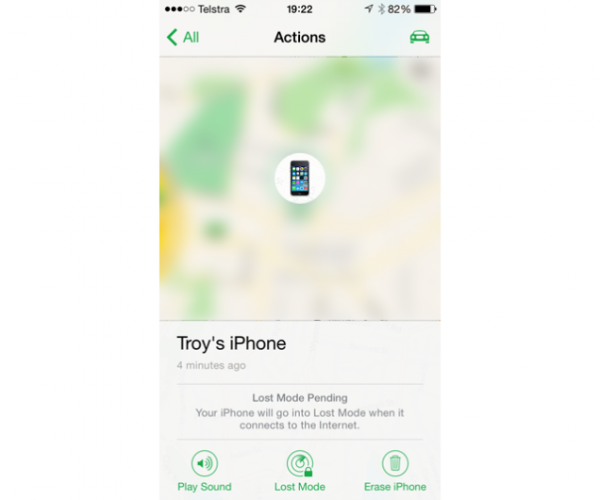

Der Angreifer gefährdet zuerst das Opfer iCloud-Account (mehr wie sie das in einem Moment tun könnte). Sobald sie Zugriff auf das Konto haben, feuern sie finden mein iPhone auf ihr eigenes Gerät und Log-in als Opfer. Sie sehen nun alle Geräte des Opfers auch wenn sie physisch entfernt (vorausgesetzt, sie sind kommunikativ, dass sie eingeschaltet sind und haben eine Internet-Verbindung via Wifi oder Telco):

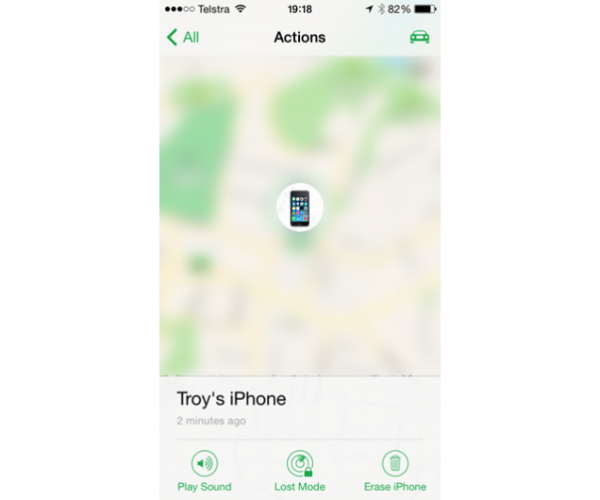

Hier sehen wir mein iPad, meine primäre iPhone (derjenige, der sagt "This Device) und mein Test iPhone, das" Opfer "(jene, die"Aktualisierung Lage..."). Ich habe das Opfer Gerät ausgewählt, die nun mir als Angreifer eine Reihe von Optionen gibt:

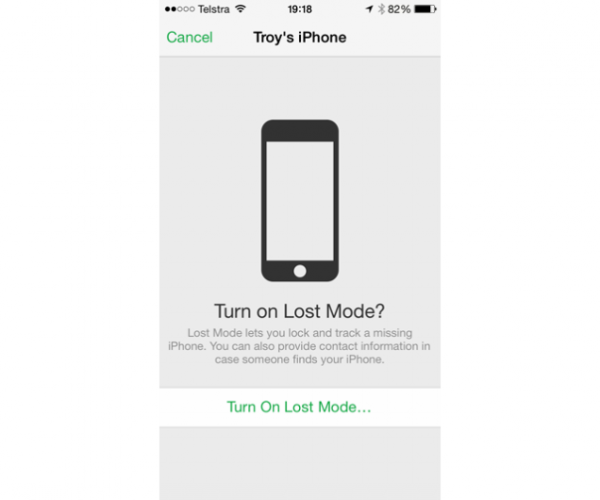

Ich habe das Telefon jetzt in "Modus"verloren"" ein Assistent mit einer Reihe von Schritten beginnt, zunächst bestätigt, dass ich in der Tat das Gerät übernehmen wollen, ist verloren gegangen:

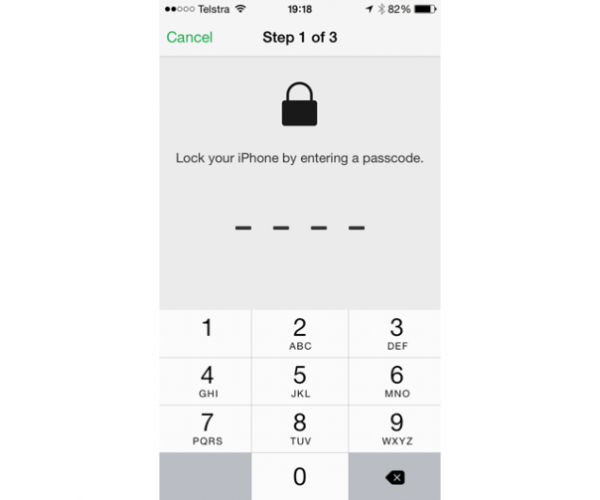

Sobald bestätigt, dies wird es böse für das Opfer: der Angreifer kann nun eine PIN, die Sperren des Telefons wird definiert:

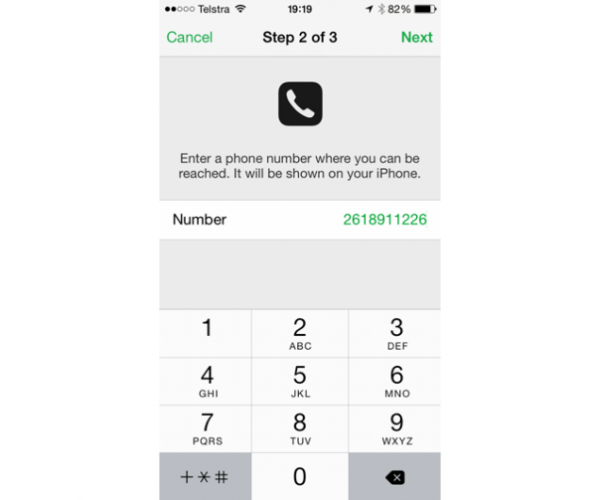

Sie bieten auch eine Reihe der Person vorliegen wird, "das verlorene Handy, das was natürlich in diesem Fall tatsächlich der rechtmäßige Eigentümer ist findet":

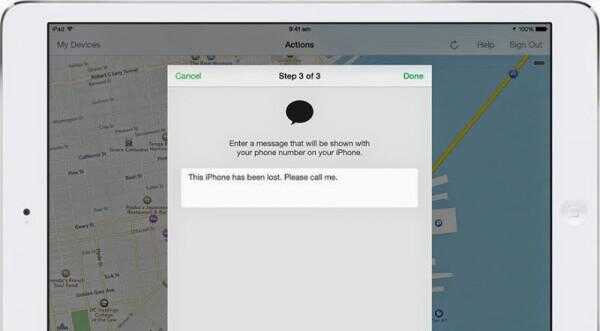

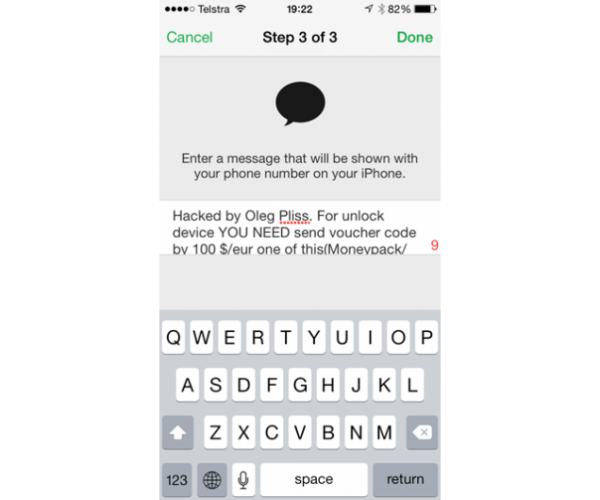

Im nächste Schritt geben eine Nachricht, die angezeigt werden soll, und das ist diejenige, die das Lösegeld fordern:

Sobald das erledigt ist, wird iCloud kontaktieren Sie "verlorene" Telefon und verriegeln Sie ihn mit dem Stift:

Als nächstes als Hacker ich klicke auf "Spielen Sound" und des Opfers Telefon beginnt bei voller Lautstärke Strahlen (wiederum unabhängig von If es ist stumm geschaltet oder nicht und unabhängig von der aktuellen Lautstärkeeinstellung). Dies ist, was viele Opfer angeblich durch in allen Stunden der Nacht aufgewacht waren.

Für das Opfer-Telefon sieht es nun so aus:

Jeder Versuch zum Entsperren des Telefons jetzt erfordert die PIN, die nur der Angreifer hat. Und das ist es – das ist, wie der Angriff ausgeführt wird.

– Aber natürlich alles wirft die Frage auf wie dieser Angriff geschieht? Nicht iCloud "sicher"? Mit keinen harten Beweis lässt sich nur spekulieren, aber es gibt einige wahrscheinlich verdächtige.

Kennwort-Wiederverwendung

In einer Situation wie dieser die Antwort, die die wenigsten Annahmen macht ist wohl das richtige und auf dieser Grundlage der Angreifer ist einfach anmelden mit Benutzernamen und Passwort des Opfers. Diese Mittel des Angriffs macht keine Annahmen über eine direkte Gefährdung auf Apples Ende, vielmehr erkennt es die Realität, dass Menschen sehr, sehr schlechtes Passwort Entscheidungen zu treffen. Ungültiges Kennwort Wahlen umfassen vorhersehbare Kennwörter (Tastatur Muster, Gebrauchsnamen usw.) und natürlich das gleiche Passwort auf mehrere unabhängige Dienste wiederverwenden.

Aber dies allein erklärt nicht die plötzliche Welle der Angriffe auf iCloud in den letzten paar Tagen, sondern es müsste eine Art Vorläufer und im Rahmen der Kennwort-Wiederverwendung, das wäre in der Regel den Kompromiss eines anderen Dienstes. Einige Leute haben vorgeschlagen, dass der eBay Angriff von letzter Woche genau das-die Mittel, mit denen Anmeldeinformationen ausgesetzt waren, auf denen sie dann Zugriff auf iCloud-Accounts mit dem gleichen Benutzernamen und Kennwort verwendet wurden. Dies ist aus mehreren Gründen unwahrscheinlich.

Erstens, eBay ist offensichtlich ein globaler Dienst und wenn in der Tat 145 Millionen "aktive" Nutzer gefährdet waren, wie sie gesagt haben, es ist unwahrscheinlich, dass wir die Daten dann in Angriffe gegen ein fast ausschließlich australischen Publikum sehen würde. Weniger als 1 % der globalen Internet-Publikum hier unten haben wir also hinter den eBay Kompromiss zur Audienz Aussie aus irgendeinem Grund isoliert wird, addieren dies nicht nur.

Zweitens, während wir nicht, dass die tatsächlichen Details der kryptografischen Regelung wissen, hat eBay Behauptungen, dass die Passwörter "verschlüsselt wurden" und sollte nicht ohne weiteres abrufbar, auch wenn verletzt. Natürlich habe wir eine Menge von Mutterschaft Ansprüche wie dies von vielen Unternehmen, die erwies sich als um viel zu optimistisch zu sein, aber Sie eBay aller Unternehmen, wahrscheinlicher, als einen guten Job davon nicht erwarten würden. Ja, sie haben getan, die Arsch-Bespannung Ausübung der Leute zu ändern Sie Kennwörter, aber die Wahrscheinlichkeit, dass Passwörter geknackt werden Fragen und im Klartext im Umlauf ist viel niedriger als was wir zu sehen gewohnt sind.

Drittens hat die Verletzung nie wurde öffentlich gemacht wie es mit Adobe und viele, viele andere Verletzungen vor und hinter ihnen war. Dies ist nicht das gemeinsame Hacktivisten Muster von, sagen wir, Bell in Kanada, wo der Angreifer greift alle Passwörter in einem unverschlüsselten Format dann ihnen alles für öffentlich zur Schau stellen. Es ist bei weitem nicht so.

Nein, es ist unwahrscheinlich, dass eBay aber es wäre ein Verstoß gegen eine Dienstleistung, die überwiegend australischen Benutzer enthält . Zwar bin ich nicht bewusst den letzten Angriffen, die passen, dass die Kriterien, es noch alle Chancen, es ist eine möglichst unentdeckt irgendwo verletzt sicherlich, die häufig genug ist. Wohlgemerkt, wir sehen internationale iOS-Nutzer von dieser Verletzung sowie betroffen sein (wenn auch in scheinbar vergleichsweise geringen Stückzahlen) ab, das ist ein bisschen eine Ausnahme, dass die Theorie, aber wir können doch finden Sie dort noch eine Gemeinsamkeit in irgendwo eine Verletzung ist.

In Bezug auf die Opfer einfach nur schwache Passwörter zu haben würde, dass "Brute gezwungen" (d. h. der Angreifer hält gerade versucht verschiedene, die für einen bestimmten Benutzer) waren, es unwahrscheinlich, dass Apple-Systemen ist dies, zumindest nicht standardmäßig erleichtert haben. Mehrere Login-Versuche für einen einzelnen Benutzer werden leicht erkannt und Betrug Schutzmaßnahmen sind in die meisten Dienste dieser Art.

Passwort vergessen-Prozess-exploit

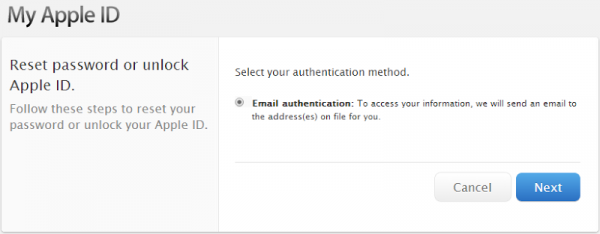

Eine weitere Möglichkeit ist ein Exploit im Prozeß, der ein "Passwort vergessen" folgt. Dies umfasst in der Regel eine Überprüfung der Identität und je nach Service, können sie verschiedene Formen annehmen. Beispielsweise bei der Prüfung einer zufällige e-Mail-Adresse, Apples iForgot Service angeboten zur Authentifizierung des Benutzers über ihre e-Mail:

Deutlich ist hier das Risiko, wenn e-Mail des Benutzers kompromittiert wurde und wieder, dies kann durch einfaches Passwort Wiederverwendung, dann dadurch den Schlüssel, um das Apple-Konto zu entsperren. Ich war nicht in der Lage, diesen Prozess zu gehen, weil meine Apple-Account 2-Faktor-Authentifizierung (mehr dazu später verwendet) und erfordert eine spezielle "Wiederherstellungsschlüssel", sondern einen gemeinsamen Teil eines vergessenen Passworts Prozesses beinhaltet sowohl eine e-Mail, und dann die Überprüfung der eine "geheime Frage".

Ich habe über diese Art des Prozesses vor geschrieben und darauf hingewiesen, dass vor allem, wenn es um geheime Fragen geht, es leicht ist, ein riesiges Loch in das Sicherheitsprofil zu lassen. In diesem Beitrag habe ich beziehe mich auf den Präzedenzfall der Palins Yahoo! e-Mail-Konto gehackt durch Ausnutzung der Kennwort Funktion einfach durch den Hacker in der Lage zurücksetzen, ihre High School und Geburtsdatum sind natürlich beide leicht erreichbare Stücke von Informationen, insbesondere für eine Persönlichkeit des öffentlichen Lebens zu entdecken.

Alternativ, möglicherweise gibt es auch eine Schwachstelle in Apples Support für human Prozess und sicherlich haben wir gesehen, dass in der Vergangenheit ausgenutzt, um eine Apple ID gefährden Aber das wäre eine sehr mühsamen Anstrengung im Vergleich zu was möglicherweise bei einem Angriff automatisiert werden konnte und wir sind eher zu einem Spear Phishing-Stil Kompromiss eines Kontos sehen.

Während ich Phishing erwähnen, natürlich alle möglicherweise das Ergebnis einer sehr wirksamen Phishing-Attacke, aber es müsste sehr gezielt auf das australische Publikum zu der Neigung führen, die wir an Stelle des Opfers sehen gewesen sein. Umfangreiche Listen von e-Mail-Adressen sind sehr leicht erhältlich (es gibt 152 Millionen mit freundlicher Genehmigung von Adobe, die kann jeder gehen und greifen jetzt) und wäre wahrscheinlich eine so lokalisierte und so effektiv gegen die von uns hier unten zu sehen. Nicht unmöglich wohlgemerkt, nicht nur eine wahrscheinliche Erklärung.

Gibt es eine Schwachstelle in iCloud?

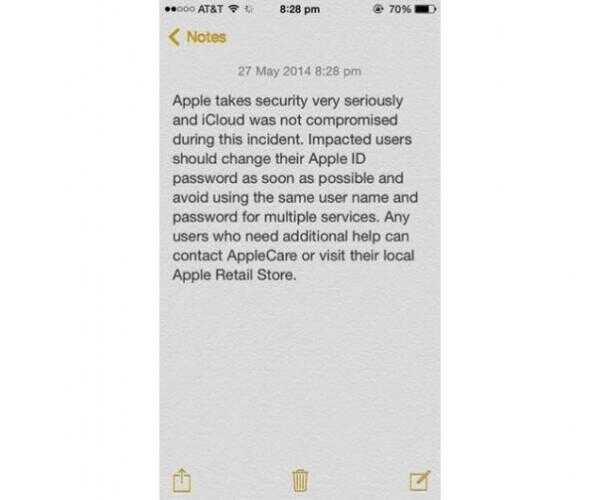

Natürlich die erste, was Menschen zu übernehmen, wenn sie, dass ihre gesperrte Gerät ist sehen, dass irgendwie, Apple Schuld ist. Es muss eine Schwachstelle in iCloud, richtig? Ben Grubb aus Sydney Morning Herald bekam diese Antwort von ihnen bereits heute:

Die generischen und ehrlich gesagt "bedeutungslos wir Sicherheit ernst nehmen" Aussage beiseite, Apple bestreitet jeglichen Kompromiss von iCloud und impliziert , dass schwache Benutzeranmeldeinformationen zu tadeln. Sie können auch richtig sein, aber die Antwort riecht nach einer Dose Nachricht mit wenig Versuch, tatsächlich die spezifischen Anliegen der Nutzer.

Ich persönlich glaube, dass es weniger wahrscheinlich ist, dass iCloud eine Schwachstelle, die dies verursacht hat als es ist, dass Menschen einfach falsches Kennwort Entscheidungen treffen, aber ihre Antwort ist abweisend und tut wenig, um ihre Kunden zu beruhigen. Für ein Unternehmen, das auf die allgemeine Benutzerfreundlichkeit ihrer Produkte so ausgerichtet ist, ist dies eine seltsame Antwort und ich hätte mir mehr gewünscht haben. Das heißt, sind sie zweifellos Untersuchung dieses hinter verschlossenen Türen und wenn die Angriffe montieren – insbesondere Global – irgendwann wird sie gezwungen sein können, etwas ausführlicher zu antworten.

Einige Leute haben spekuliert, dass letzte Woche Nachrichten über eine iCloud-Hack, Ereignisse aus dieser Woche zusammenhängt. Dies ist einem ganz anderen Zusammenhang – die Forschung Doulci bezieht sich auf die Fähigkeit zu entsperren Handys sie in ihrer Hand haben damit umgehen die Steuerelemente, die bedeutet werden, um Diebstahl (d. h. Sie stehlen jemandes Telefon und Sie werden nicht in der Lage, etwas zu tun sein) zu verhindern. Dieses war nicht , über die Möglichkeit, ein fremdes Telefon aus der Ferne sperren hatten sie keinen Zugang zu. Vielleicht gibt es irgendwo eine Verbindung – vielleicht entdeckt sie andere Risiken gleichzeitig (einer, der sich überwiegend Aussies auswirkt...) – aber jetzt scheinen diese beiden Vorfälle unabhängig.

DNS-Vergiftung

Einer der Vorschläge, die regelmäßig in dieser ursprünglichen anwenden-Support-Forum aufgetaucht ist, die ich bereits erwähnt habe ist eine mögliche "DNS-poisoning" durch Menschen, die mit dem beliebten Unblockus Service, um geographische Steuerelemente auf Ausländer beobachten US-Inhalte wie Netflix zu umgehen. Der Dienst ist abhängig von Kunden, die ihre DNS-Einstellungen ändern oder in anderen Worten, geben diesen dritten Teil die Kontrolle über den Dienst, der Namen wie apple.com zu tatsächlichen Server über das Internet aufgelöst wird.

In eine DNS poisoning Angriff würde die Hacker den DNS-Dienst beeinträchtigen, so dass beantragen, apple.com sagen, würde leiten Sie an einen Server des Angreifers zu wählen. Theoretisch würde dies ihnen dann für den Zugang Verkehr zwischen dem Opfer und den beabsichtigten Dienst erlauben.

Dies ist für eine Reihe von Gründen unwahrscheinlich. Zum einen der Service ist im großen und ganzen auf der ganzen Welt verwendet und Australien ist aber eines der Länder mit dem Publikum ihre DNS durch Unblockus routing. Vor allem aber ist dies die gesamte Prämisse verschlüsselte Kommunikation über das Internet mit Hilfe von SSL; auch wenn die Verbindung beeinträchtigt wird, bleibt der Datenverkehr zwischen dem Client und dem Server sicher. Weniger als ein Kompromiss der Zertifikate verwendet Apple oder einen Kompromiss einer Zertifizierungsstelle, die bis zur Erteilung der Schurke Zertifikate (DigiNotar ist ein gutes Beispiel für einen Präzedenzfall) führen, dies ist höchst unwahrscheinlich.

Ist es die Chinesen / Russen / NSA?

Sie stehen auf alles sowieso, nicht wahr?! Wir neigen dazu, drei gemeinsame Klassen von Online-Angreifer zu identifizieren:

- Hacktivisten: oft nur heraus für Kicks, die opportunistisch und nicht besonders anspruchsvoll sind Kinder

- Karriere Kriminelle: das wahrscheinlichste Szenario hier angesichts des Angriffs ist eindeutig finanziell motiviert

- Nationalstaaten: die Jungs in der Überschrift oben (unter anderem)

Gibt es eine definitive Oberseite zu Nationalstaaten Kompromisse bei iCloud und werde ich auf die im nächsten Abschnitt eingehen, aber den Kopf nicht enthalten versuchen, hundert Dollar ein Pop off Opfer zu überfliegen. In der Tat Strahlen ihre Präsenz ist das letzte , was, das ein Nationalstaat tun möchte, und Abrutschen in unter dem Radar ihre gesamte MO also Nein, es ist fast sicher nicht diese Jungs.

Eine Lösegeld ist nur an der Oberfläche kratzen...

Sperren ein Telefon, und bat um $100 ist eine schnelle Greifer für Bargeld. Setzen Sie das Opfer in einer schwachen Position, bieten Sie eine schnelle Lösung kostet was für die meisten ist eine leicht erreichbare Menge an Geld und das ist es, Arbeit zu erledigen. Aber Zugriff auf jemandes iCloud bietet noch viel mehr Potential als nur ein kleines Lösegeld.

Für den Anfang, sichern viele Menschen ihre Geräte automatisch zu iCloud damit ihre gesamte iPhone und iPad Inhalte dort oben in Apples Wolke sitzen. Ein Angreifer mit Kontrolle über jemandes iCloud hat die Fähigkeit dieser Sicherungen auf ihren eigenen Geräten wiederherstellen, was bedeutet, dass sie bekommen, das Opfer Fotos, Videos, Dokumente, iMessages, e-Mail auf das Gerät und im Grunde alle denkbaren-digital-Asset hat das Opfer auf ihrem iPhone oder iPad gespeichert. Es ist eine sehr große Sammlung von sehr persönlichen Daten.

Über Sicherungen hat ein Angreifer auch die Fähigkeit, die Bewegungen des Opfers im Hintergrund verfolgen. Wir sahen, die früher auf als ich wiedergegeben, der Angriff und die finden mein iPhone app den Standort jedes Geräts auf einer Karte dargestellt. Klar schafft, die das Potenzial für eine schwere Verletzung der Privatsphäre, vor allem, wenn man bedenkt, dass Familien oft mehrere Geräte unter einem iCloud-Account haben.

Natürlich ist es nicht nur iDevices mit iCloud entweder verbunden und in der Tat haben wir bereits gesehen, dass Macs als auch betroffen. Die Realität ist, dass unser digitalen Leben so eng verketteten zusammen ansonsten unabhängigen geräteübergreifend, dass eine Verletzung eines gemeinsamen Dienstes wie iCloud sehr breit angelegten Konsequenzen haben kann. Die Epic Hacking von Mat Honan war ein paar Jahren ein perfektes Beispiel für die Verwüstung, die dies verursachen kann; nicht nur hat die Hacker gefährden seine Apple-Account (in diesem Fall über Social Engineering), er gefährdet auch Matte Gmail und letztlich seinen Twitter-Account zum start rassistischen Tweets versenden. Das Hacken einer Apple ID kann in der Tat eine sehr lange Rute haben.

Andere Ransomware Angriffe

Dieser Angriff fällt in eine Klasse, die wir oft als Ransomware, bezeichnen würde allerdings nicht über die bösartige Software, der wir traditionell ähnliche Angriffe gesehen habe. Egal, der Modus Operandi ist dasselbe – die Angreifer Sperren auf Dateien des Opfers und nicht sie frei, bis eine Summe Geld bezahlt wird. Ransomware Angriffe können äußerst wirksam, da sie oft nicht leicht zu umgehen sind einst montierende und in der Tat frühere Angriffen, die auf Malware sehr effektiv Verschlüsselungs-Algorithmen haben des Opfers Dateien zu sperren.

Diese Angriffe verlassen sich oft auf Malware wie CryptoLocker und in der Tat haben sie Aussies in der Vergangenheit beeinflusst. Ein paar Jahren, die war es eine Arztpraxis an der Gold Coast, die mit Forderungen von $4k um den Verschlüsselungsschlüssel und Freigeben von Dateien des Opfers getroffen wurde. Dies war eines der mehr hochkarätige Ereignisse, gab es eine große Anzahl von anderen, die noch nicht für Schlagzeilen.

Natürlich kann digitale Assets für Lösegeld zu halten ein lukratives Geschäft sein.

Erholt sich von dem Angriff

Ich beginne mit der Verschiebung, die Aus Regierung Beratung auf der Website bleiben Smart Online – das Lösegeld zahlen nicht! Es gibt ein paar Möglichkeiten zur Wiederherstellung des Angriffs und Apple beschreibt sie ihren Passcode vergessen oder Gerät deaktiviert Knowledge Base-Artikel. Kurz gesagt, ist ein Weg, um dieses einfach aus einem Backup über iTunes wiederherstellen. Natürlich, die wirklich auf Sie angewiesen ist ein Backup in iTunes und Apple haben haben regelmäßig Backups auf iCloud als bevorzugte Mechanismus gefördert (denken Sie daran, dies ist offenbar die "Post-PC"-Ära). Aber selbst wenn es ist ein Backup, stellt sich die Frage wie aktuell es ist Sie möglicherweise gerade wöchentlich Kid Fotos verloren haben –? Einen Monat? In einem Jahr?

Wenn Sie sichern auf iCloud dann Sie wurden immer von dort wiederherstellen können. Das ist natürlich auch abhängig von eigentlich nicht auf iCloud an erster Stelle zugreifen, Sie wissen, den Ort, den der Angreifer bereits kontrolliert! Wenn er gewählt wurde, um das Passwort zu ändern (und bisher ich nicht, einen Bericht, dass in diesem jüngsten Serie von Zwischenfällen gesehen habe), könnte dann Sie in sein für ein Passwort Recovery Prozess vorausgesetzt, dass sie auch gefährdet noch nicht Ihre Fähigkeit, das zu tun. Oh – und natürlich all dies setzt voraus, dass sie noch nicht die Geräte-Backups von iCloud ganz gestrichen.

Es ist eine böse Verkettung der Ereignisse und wenn das alles ein bisschen zu viel für manche Menschen scheint, gibt es immer die Möglichkeit, ein Besuch im lokalen Apple Store, der in der Lage, sie wieder auf dem richtigen Weg sein sollte.

Minderung des Risikos: starkes Passwort, PIN und 2-Faktor-Authentifizierung

Die Verteidigung gegen diese Bedrohung sind nichts neues, in der Tat sie sind genau diejenigen, die so lange von so viele von uns im Bereich Sicherheit befürwortet worden und sie brechen in drei einfachen Schritten:

- Verwenden Sie ein sicheres Kennwort auf der Apple-ID: Dies ist die Online-Sicherheit 101 und jegliche Wiederverwendung eines Kennworts in Diensten ist nur für die Mühe, zu Fragen, vor allem, wenn es etwas so wertvoll wie iCloud zu schützen. Machen Sie es einzigartig, machen Sie es lange, machen Sie zufällig zu.

- Verwenden Sie eine Nadel auf dem Gerät: iPhones und iPads, die eine PIN nicht den Angreifer mit der Fähigkeit, ihre eigene präsentieren. Dieser Bildschirm früher wo ich das Gerät per Fernzugriff gesperrt wird nur dargestellt, Wenn es nicht bereits eine PIN sofort, dass dieser Angriff vereitelt. Auch wenn das Gerät nur für die Kinder ist, wenn Sie es mit iCloud verbinden, eine PIN darauf legen (keine sorgen das Leben schwer zu machen, für sie, die Kinder haben eine unheimliche Fähigkeit, Zugriff auf ein Gerät geschützt durch nichts mehr als vier Zahlen).

- Ermöglichen 2-Faktor-Authentifizierung auf der Apple-ID: Dies ist ein weiterer grundsätzlich guter Praxis und es handelt sich um das Konto zu konfigurieren, so dass jeder Versuch, Anmeldung von einem Web-Browser oder ein anderes Gerät erfordert, dass Sie, die Login-Anforderung mit "etwas, was man" und nicht nur "etwas, die du kennst" die Apple ID-Kennwort ist zu überprüfen. Dies setzt eine dead-Stop Angriffe, die Anmeldeinformationen zu missbrauchen und auf Apples FAQ über Prüfung in zwei Schritten erfahren Sie darüber. Nur ein Hinweis darauf – ist eine dreitägige Vorbereitungs-und Anlaufzeit zu aktivieren damit in Zusammenhang mit diesem Risiko, es nicht sofort gewähren Sie keinen Schutz erhalten so den Ball ins Rollen jetzt!

Auch sind diese alle einfach grundsätzlich empfehlenswert, die sowieso vorhanden sein sollte. Wenn Sie alle diese drei Felder auf all Ihren Geräten überprüft haben, erhalten sie an Ort als vorrangig.

Sollten Sie aufhören mit iCloud?

Ich gehe hin mit einem "Nein" hier mit einer Vorliebe für richtig sichern Ihre iCloud im Gegensatz zu nicht überhaupt verwenden und andere Risiken einzugehen. Ja, Sie könnten Sie vermeiden, aber dann muss man abwägen, das Risiko zu verlieren Ihr Handy und nicht in der Lage, es noch einmal oder das Risiko einer nicht sichern das Gerät dann mit es verloren oder beschädigt und verlieren wertvolle Datenbestände zu finden.

Wenn die oben genannten Schutzmaßnahmen vorhanden sind, bot die Sicherheitsbestimmungen von iCloud meiner Meinung nach mehr als ausreichend, um das Gerät ausreichend zu schützen, wenn man bedenkt, dass die Risiken Sie ohne iCloud geführt werden. Vielleicht klingt wie eine sehr caveated Aussage und es ist: das ist meine Meinung für meine Risikobewertung und den Wert ich setze auf den Dienst, andere Personen möglicherweise vorsichtiger oder weniger Sorgen über Dinge wie Sicherungen und die daher einen anderen Weg zu nehmen.

Das letzte, was ich zu diesem Thema sage ist, dass während die wahrscheinlichste Erklärung offensichtlich sein mag, ich einen offenen Geist zu Annahmen wie halten würde diese Dienste funktionieren. Nicht Rabatt noch unbekannte Fehler (zumindest von jedem, der Angreifer ist nicht, unbekannt), und Exploits, die durchaus umgehen, was wir sonst halten, um die Wahrheiten über die Funktionsweise des iCloud-Service. Wir können auch noch von der Genialität dieser Kerl gezeigt, um auszuführen, was wohl einen sehr wirkungsvollen Angriff gegen Apple Gerätebesitzer wurde überrascht sein.

Dies hat noch einen Weg zu gehen, bevor alles abspielt und ehrlich gesagt, ich bezweifle, dass jemand außerhalb Apple und der Hacker selbst wissen genau, wie diese ganze Sache möglich gewesen ist (und ich nicht einmal bin sicher, dass Apple dafür). Was ich aber weiß ist, dass es offenbar nur diejenigen auswirken werden, die noch nicht in der Lage, alle üblichen Sicherheits-Felder ankreuzen und so unangenehm, da die ganze Sache für sie gewesen sein mag es sollte einige Beruhigung für den Rest von uns.

Troy Hunt ist eine australische Microsoft Most Valuable Professional-Preisträger mit einem Fokus auf Internet-Sicherheit. Er ist häufig Blogger bei, internationaler Referent und Autor des sicheren Schulungen für Softwareentwickler bei Pluralsight. Folgen Sie ihm auf @troyhunt.