Warum Hollywood hacken So komische schrecklich ist

Die hacken-Szenen im Kartenhaus sind wild unrealistisch. Sie sind alles von ärgerlich, komisch, aber sie sind definitiv nicht überraschend. Es stellt sich heraus, jedoch, dass diese lange Tradition der Darstellung von hacking schrecklich, schrecklich falsch in Film und Fernsehen oft beabsichtigt ist.

In der Tat ist es in vieler Hinsicht notwendig.

Echte Hacker ist langweilig

Gute TV sollte lustig zu beobachten. Filme sollten lustig zu beobachten sein. Real-Life hacking? Nicht so lustig zu beobachten.

TV Hacken:

Real-Life Hacker:

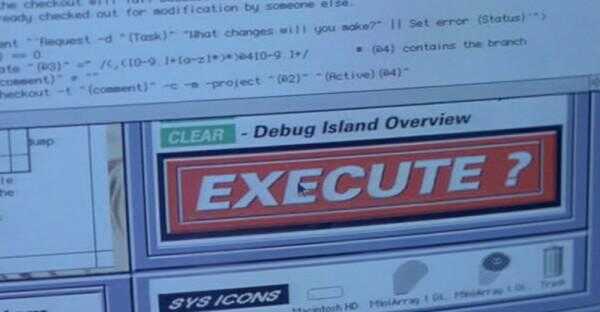

Film zu hacken:

Real-Life Hacker:

So vergib Hollywood, wenn sie versuchen, etwas aufzupeppen mit ziemlich blinkende Lichter und rasenden eingeben. Immerhin ist es im Grunde unmöglich, genaue hacking zu Filmen und haben es auf die Art und Weise visuell interessant sein Forderungen zu Filmen.

Gibt es eine ganze Reihe von Problemen, beginnend mit wie Bildschirme echte Hacker nicht unbedingt jede Bewegung haben und statische Daten Display ist für eine gewisse Zeit länger als eine Sekunde langweilig auf der großen Leinwand. Die Angelegenheit ist verschlimmert durch das, wie die meisten hacking-Software Funktion über Form, während interessante Action-Szenen genaue das Gegenteil verlangen. Fügen Sie hinzu, dass zu kleine Text Größen, die in jedem vernünftigen Dreharbeiten Abstand, und Sie unlesbar sind ein ziemlich gutes Argument für alle durch eine blinkende Lichter und Farben zu ersetzen haben.

Das gleiche gilt für Sound. Der einzige Weg um Aufnahmen von einem unreadible statische Bildschirm weniger interessanter wäre es mit subtilen Typisierung Geräusche und vielleicht kontemplativen Atmung Punkten. Das erklärt, warum Film Hacker sind immer auf der Welt am lautesten Tastaturen mit Hammer-Finger schlagen, und warum jedes Programm mit schreit bleeps und Bloops immer dann, wenn Sie so viel wie die Maus bewegen. Wisst ihr, an den seltenen Tagen es ist eine Maus, weil gerade Cursor-Bewegung ist auch ziemlich langweilig.

Versuchen wir ein kleines Experiment. Zuerst sehen Sie eine Supercut, die die schlimmsten Hacker zeigt:

Und jetzt versuchen Sie ein Lernprogramm zur knackenden WPA-Passwörter:

Einer von ihnen ist lustig zu beobachten.

Aber das ist nur der Anfang. Auch wenn jede Paket-Sniffer-Anwendung mit den ASCII-Schädeln und obligatorische grün auf schwarzem Text in der Welt geschmückt war hätte Sie noch ein Problem.

Echte Hacker ist Aktion fast nie die Möglichkeit, die Hollywood zu werden braucht. Hacking ist mehr oft nur mühsam Forschung, Planung und dann ein Computer versucht, eine ganze Reihe von Dingen auf eigene für Stunden. Rissbildung in jemandes e-Mail-Konto im wirklichen Leben ist immer 10-Sekunden-Sieg Stunden wenn nicht Tage akribischer Detektivarbeit und Brute-Force-Cracker-Computern bis zu erbauen. Versuch, hacking als Film ist wie der Versuch, eine Absteckung als eine Action-Szene film hochgespannte. Die Gesamtsumme der Stunden der Langeweile.

Es gibt ein paar sehr spezifische Ausnahmen dazu; verbringen Sie einfach ein paar Minuten und starrte auf eine Echtzeit-Visualisierung der so sieht ein DDoS-Angriffs oder Bots bereitgestellt wird, und Sie können sehen, wie es in einen Film oder eine TV-Show passen könnte.

Aber diesen ganz besonderen Fällen selten ausrichten, was unmöglich Techno-Zauberei-Autoren brauchen, um die Handlung von Punkt A nach Punkt B, vorzugsweise in einer Angelegenheit von Minuten zu bewegen. Was die Geschichten angeht, ist hacking, weniger eine interessante Sache realistisch dargestellt werden, und über eine bequeme Möglichkeit, unmögliche Dinge vereinfachen durch schreien "Technologie!!!"

Außerdem, selbst wenn Hacker waren spannend im wirklichen Leben, würde es noch wie die Hölle verwirrend sein.

Echte Hacker ist kompliziert

Was ist schlimmer als langweilig? Langweilig und verwirrend. In der Theorie viele der häufigsten gehen-um Hacks heraus dort sind sehr sehr einfach. DDoS-Angriffe Flut nur das Ziel mit mehr Informationen, als sie verarbeiten kann. Passwort-Cracker Versuche einfach Passwörter immer und immer wieder, bis sie etwas richtig machen. Packet-Sniffer peek nur bei ein- und ausgehenden Datenverkehr auf ein Netzwerk, Falls etwas Interessantes passiert.

Die Besonderheiten sind eine andere Geschichte. Nehmen Sie wir zum Beispiel Wikipedia Erklärung von SQL-Injection:

Ein Code-Injektionstechnik, verwendet, um datengesteuerte Anwendungen, anzugreifen, in denen schädliche SQL-Anweisungen in ein Eingabefeld für die Ausführung eingefügt (z. B. Dump der Datenbank-Inhalte an den Angreifer). SQL-Injection muss eine Sicherheitslücke in einem Anwendungs-Software, beispielsweise nutzen, wenn Benutzereingaben ist entweder nicht korrekt gefiltert für Zeichenfolge Literalescape Zeichen eingebettet in SQL-Anweisungen oder Benutzereingaben nicht stark typisiert und unerwartet ausgeführt. SQL-Injection ist vor allem bekannt als Angriffsmethode für Websites, sondern gegen jede Art von SQL-Datenbank verwendet werden.

"Aber warte!" sagen Sie. "Wenn es geht nur um inkohärent Technobabble warum nicht aus der Ferne genau inkohärent Technobabble haben haben? Warum kann nicht es nur etwas, das mich an die Wand fährt!? Ich meine, Verfolgung der Mörder IP-Adresse über eine grafische Benutzeroberfläche in Visual Basic programmiert?! Sind diese Menschen verrückt?!"

Jetzt bekommen Sie auf den Punkt...

Sie sind in der Witz

Die Wilhelm Scream schon einmal? Sie haben fast auf jeden Fall. Geboren als eine Soundbyte für die 1951 Ferne Trommelnfilm, es ist unverwechselbar, campy, und... wirklich nicht überzeugen von einem Schrei. Dennoch wurde es in über 200 Filmen.

Es ist ein Insider Witz, von Direktor zu Direktor über Generationen weitergegeben. Also ist schlecht hacken. Ein anonymer Redditor, der behauptet, für eines der größten Verbrecher geschrieben haben erklärt es am besten:

Wir schreiben diese Szenen mit Absicht zu ungenau und lächerlich.

Ich bin ein junger Schriftsteller in seiner Mitte-30, Computer und versierte Spiel. Viele von uns sind. Ich denke, man könnte es nennen, ein Wettbewerb der upping anderen Shows zu sehen, wer die beste/schlechteste "Zoomhance"-Sequenz in der Luft bekommen kann. Manchmal sind Exec Produzenten und Regisseure drauf, und andere Zeiten wir gerade versuchen, Bits und Linien in Skripts.

90 % unserer TV-Zuschauerzahl wird nie den Unterschied kennen und ehrlich gesagt, wir lieben es, wenn Threads wie diese loslegen und Liebe die Youtube-Kommentaren zu lesen.

Es ist eine anonyme Quelle, so nehmen Sie es mit einer Prise Salz, aber es macht auch Sinn zu füllen. Hollywood Hacker Szenen werfen nicht nur Regeln des Hackens aus dem Fenster; Sie entsprechen nicht oft sogar die meisten grundlegenden Regeln der Technik, die die Autoren wahrscheinlich in ihren eigenen Häusern.

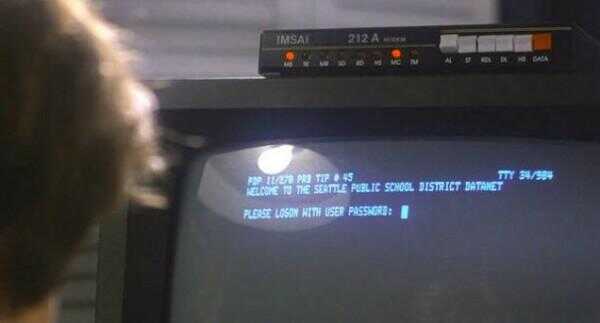

In der Vergangenheit hätte Dinge ein wenig anders. In sagen, die WarGames -Ära, die Sie möglicherweise in der Lage zu glauben, dass die Leute, die sich das Drehbuch nicht wirklich auf dem Weg beherrschen könnte Computer sind verbunden (und nicht verbunden) über das Internet.

Aber heute Computer und Internet Grundkenntnisse ist mehr eine Notwendigkeit als es jemals gewesen ist. Siehst du etwas zu blöd, zu glauben, ist es wohl ein Witz. Oder zumindest ein Setup; die Pointe ist, wenn Sie über Ihre bisher lehnen und exasperatedly erklären, dass es keine Möglichkeit, das könnte passieren, da keine CTO sein Geld Wert jemals diese Art von Informationen aus der Ferne statt nur verwies es auf einem isolierten Intranet zugänglich lassen würde, und abgesehen davon ist eigentlich nicht was VPNs tun.

Sie sind nicht so dumme; Sie sind nur Sie trolling. Und wirklich, was mehr Hacker-versierte als das sein könnte?

Top Bild über ra2studio / Shutterstock